В мире IT используются следующие термины:

Некоторые разработчики документации путают эти термины. Поэтому документация получается не очень высокого качества.

Давайте выясним, чем отличаются эти термины.

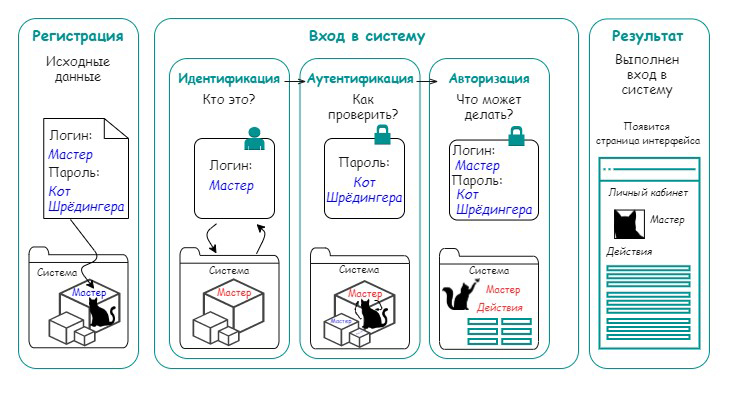

Регистрация

Сначала выполняется регистрация – создание учетной записи пользователя. Пользователь открывает форму регистрации и заполняет данные о себе (в том числе логин и пароль). Логином может быть номер телефона или адрес электронной почты. Затем сведения о пользователе автоматически передаются в базу данных (БД) системы.

Например, в повседневной жизни вы проходите регистрацию на рейс перед посадкой в самолет.

Далее пользователь выполняет вход в систему.

Вход в систему

Пользователь открывает форму входа в систему. Затем вводит логин и пароль. Далее нажимает кнопку входа. В этот момент пользователем запускаются невидимые глазу процессы.

Сначала выполняется идентификация.

1. Идентификация

Идентификация — распознавание логина в БД системы. Логин является идентификатором пользователя. Идентификатором пользователя может быть имя, адрес электронной почты или номер паспорта.

Идентификация отвечает на вопрос: кто это?

Например, пассажир опаздывает на рейс. В аэропорту мы иногда слышим объявление с просьбой пройти опаздывающего пассажира к выходу на посадку в самолет. В объявлении оператор озвучивает фамилию, имя и отчество (ФИО) пассажира. Т. е. выполняется идентификация пассажира по ФИО.

Когда идентификатор пользователя найден, осуществляется аутентификация.

2. Аутентификация

Аутентификация – проверка учётной записи пользователя. Когда пользователь вводит пароль, то системой выполняется проверка соответствия найденного идентификатора введённому паролю.

Аутентификация отвечает на вопрос: как проверить?

Например, проверка ФИО и фотографии пассажира в паспорте при посадке в самолет.

При описании процессов идентификации и аутентификации следует руководствоваться требованиями ГОСТ Р 58833–2020 существуют следующие виды аутентификации:

- Однофакторная – используется один фактор. Например, используется пароль или ответ на вопрос, который знает только пользователь.

- Многофакторная – используется не менее двух различных факторов; популярный вид аутентификации. Например, при покупке товаров в интернет-магазине используется банковская карта. Первый фактор – номер банковской карты. Второй фактор – трёхзначный код на обратной стороне банковской карты. Третий фактор – код подтверждения или биометрическая защита в виде отпечатка пальца.

Для защиты учетных данных при аутентификации применяются следующие факторы:

- Фактор знания: что знает пользователь. Например, пароль.

- Фактор владения: каким предметом владеет пользователь. Например, ключ, пластиковая карта, криптографический сертификат.

- Биометрический фактор: какой признак свойственен пользователю. Используется только вместе с другими факторами. В качестве признака применяются биометрические данные пользователя. Например, распознавание по радужной оболочке глаза, голосу, отпечатку пальца.

Формат и способ получения информации аутентификации определяется требованиями ГОСТ Р ИСО/МЭК 9594-8-98.

Контроль целостности данных при аутентификации выполняется согласно требованиям стандарта FIPS 113 «Computer data authentication».

Для обмена данными идентификации и аутентификации системы с внешними системами может применяться информационная система ЕСИА (Единая система идентификации и аутентификации).

После успешной аутентификации следует авторизация.

3. Авторизация

Авторизация — предоставление прав доступа к возможностям системы.

Авторизации отвечает на вопрос: что может делать пользователь?

Например, проверка билета при посадке в самолет и предоставление пассажиру определенных «прав». Если пассажир летит бизнес-классом, то может использовать мультимедийную систему развлечений в самолете или выбрать блюдо из расширенного меню.

После успешной авторизации выполнен вход в систему.

Различают следующие модели авторизации:

1. Ролевая модель.

Права доступа к системе распределяются по ролям пользователей. Управление ролями выполняется пользователем с ролью «Администратор».

Например, пользователь с ролью «Адвокат» имеет доступ к материалам дела, а пользователь с ролью «Эксперт» — нет. Пользователь с ролью «Эксперт» может добавить материалы по вопросам своей предметной области.

2. Мандатная модель.

Элемент системы имеет уровень конфиденциальности.

Пользователь системы имеет уровень доступа. Уровень доступа определяет уровни конфиденциальности элементов, с которыми может работать пользователь.

Администратор назначает уровень конфиденциальности элементов системы и уровень доступа пользователя.

Например, в системе используется 9 уровней конфиденциальности и 5 уровней доступа. Пользователь с уровнем доступа 3 может работать с элементами 1–6 уровней конфиденциальности и не имеет доступа к элементам 7–9 уровней конфиденциальности. Пользователь с уровнем доступа 5 может работать со всеми элементами системы.

3. Избирательная модель.

Права доступа распределяются по элементам системы. Распределение прав доступа к элементу системы выполняет владелец элемента или суперпользователь (владелец всех элементов системы). Пользователь, обладающий правами доступа к элементу, может назначать соответствующие права доступа другим пользователям.

Избирательная модель применяется при использовании операционных систем Unix и Windows (в том числе Windows 11).

Например, пользователь A создает файл и сохраняет его на Google Диске. Затем пользователь A назначает пользователю B права на редактирование файла, а пользователю С – права на чтение файла. При этом пользователи B и С могут назначить соответствующие права доступа пользователю D.

На первый взгляд, аутентификация и авторизация не имеют ничего общего. Однако их объединяет одна миссия. Аутентификация и авторизация защищают данные пользователей.

Вспомним историю Золушки. Золушка знала, когда и где состоится королевский бал. И ей удалось там побывать. Если бы не было доброй феи-крестной, а вместо Золушки появился серый волк, что тогда случилось бы на королевском балу?

Важно хранить в тайне данные учетной записи (логин и пароль) и соответствующие им права доступа. Тогда недоброжелатели не смогут навредить, и данные останутся под надежной защитой.

Получить консультацию по документам

Оставьте заявку на обратный звонок или свяжитесь с нами:

Нажимая кнопку «Отправить», вы соглашаетесь с нашей Политикой конфиденциальности